Im vergangenen Beitrag zum Yubikey Bio habe ich über eine Möglichkeit geschrieben, wie sich ein Benutzer "Passwordless" und ohne PIN anmelden kann. In diesem Beitrag möchte ich die Variante eines passwordless Deployments, anhand des günstigen "Yubico Security Key" (~25$) für den Login bei Microsoft 365/Azure AD aufzeigen. Für den initialen Login übermittle ich dem neuen Benutzer einen "Temporary Access Pass" (TAP).

Table of Contents

Voraussetzungen

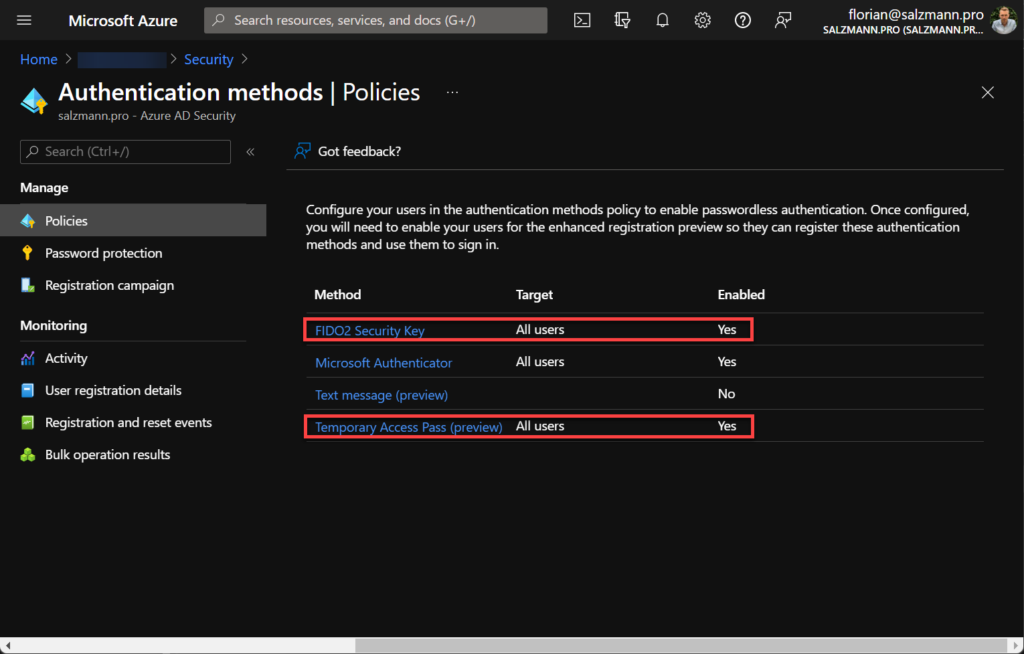

Aktivierung des Security Key und Temporary Access Pass

In den "Authentication methods" wird die Verwendung des Security Key und auch des Temporary Access Pass aktiviert.

Die können wir im Azure AD unter Security > Authentication methods machen:

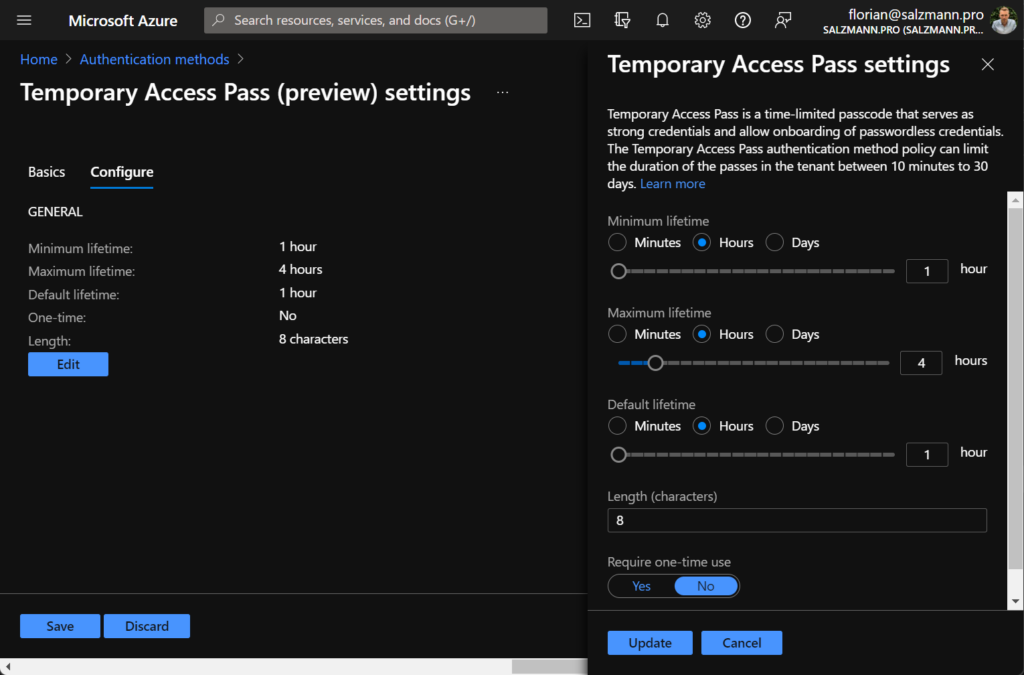

In den Optionen des Temporary Access Pass können wir die Dauer der Gültigkeit bestimmen. Ich wähle dafür zwischen einer und vier Stunden, da meist klar ist, wann ein Benutzer sich zum ersten Mal anmelden muss. Den Start der Gültigkeit kann man bei der Erstellung wählen.

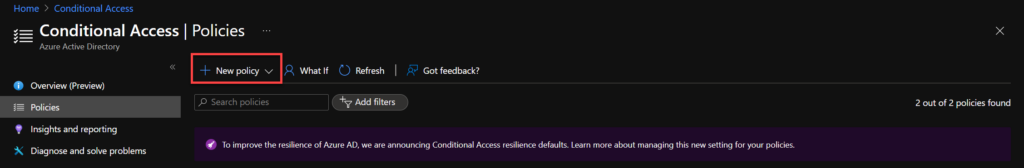

Conditional Access Policy

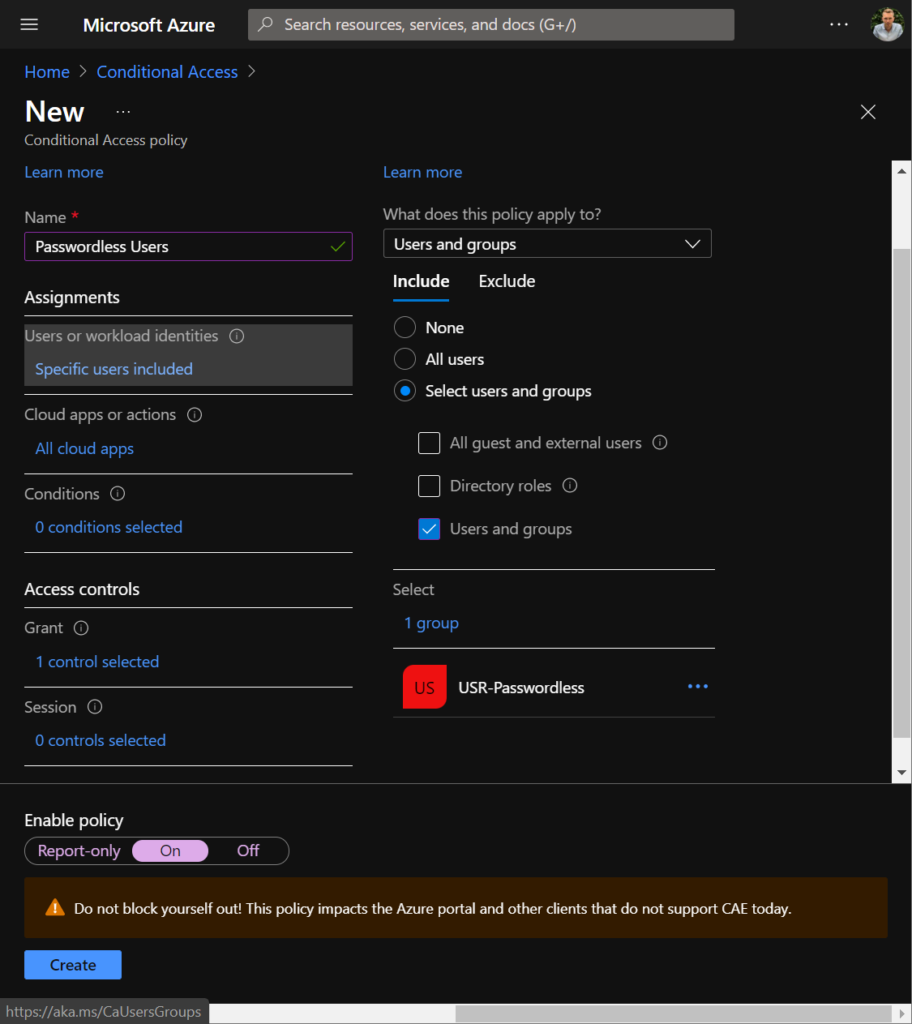

Um sicher zu stellen, dass sich der oder die Benutzer nicht plötzlich doch mit einem Passwort anmelden können, müssen wir eine Conditional Access Policy einrichten. Leider gibt es aktuell im Azure AD noch keine Möglichkeit den Passwort Login komplett zu deaktivieren. Für private Microsoft Konten, gibt es diese Möglichkeit bereits.

- Die Richtline erstellen wir unter portal.azure.com > Conditional Access:

- Die Richtlinie erstelle ich so, dass sie nur bei den Benutzern, welche auch "Passwordless" unterwegs sind, greift. Dazu habe ich die Gruppe "USR-Passwordless" erstellt.

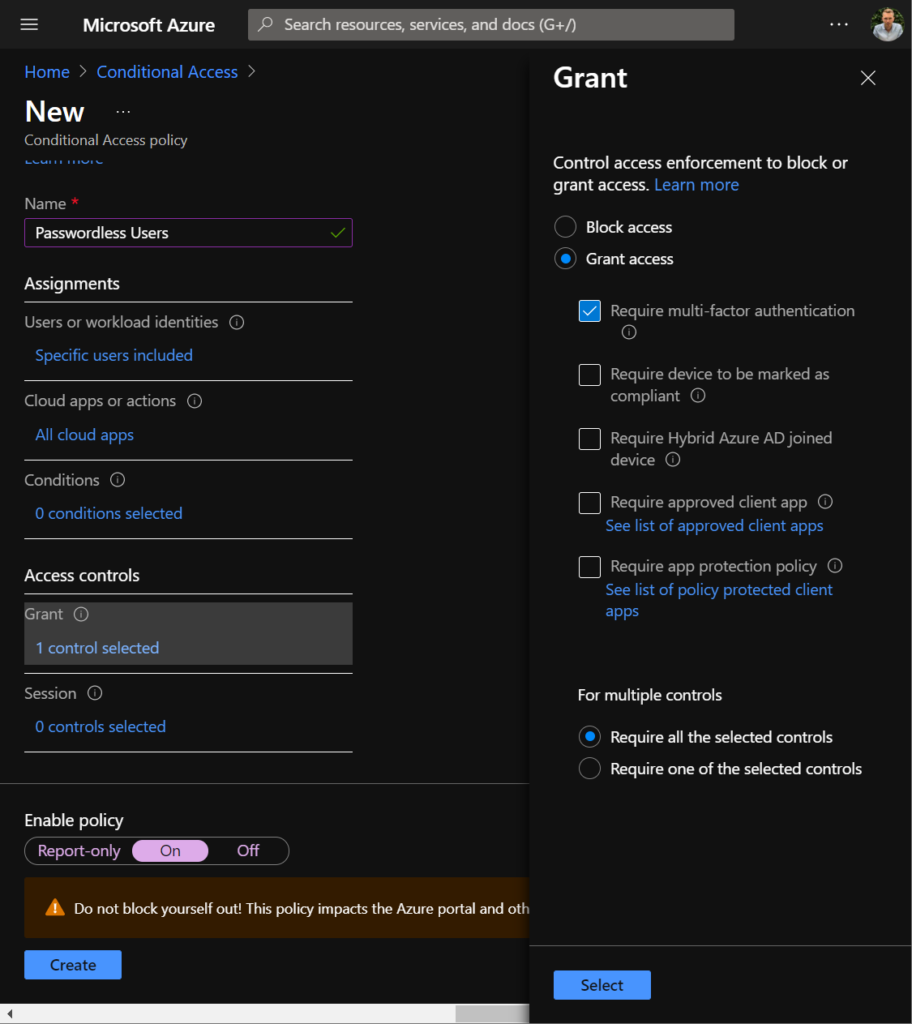

- Alle Cloud apps sind in der Regel inkludiert und in den "Access contols" ist "Require multi-factor authentication" aktiviert. MFA inkludiert auch Security Keys.

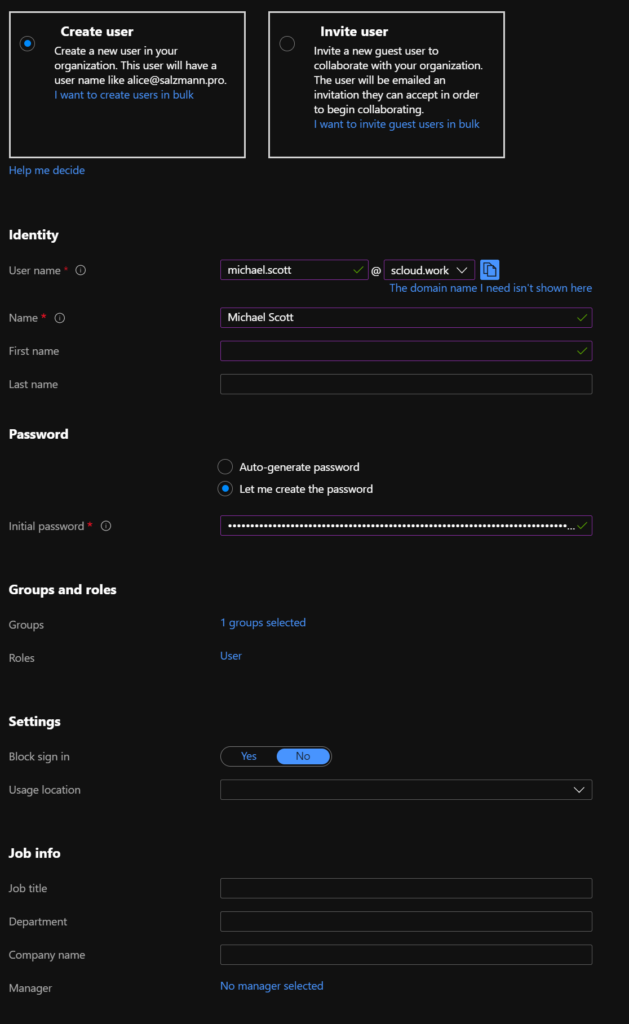

Benutzer einrichten

Den Benutzer könne wir entweder über das Microsoft 365 Admin Center, das Azure AD oder in einem Hybrid Szenario mit Azure AD Connect via Active Directory erstellen. Aus Sicht der IT wird der Benutzer mit einem TAP (Temporary Access Pass) erstellt. Leider gibt es aktuell noch keine Möglichkeit, den Benutzer ohne Passwort zu erstellen Darum wählen wir einfach ein sehr langes (Maximal 256 Zeichen).

Der Benutzer selbst muss dieses dank dem TAP nie eingeben und auch nicht wissen. Der Benutzer muss bei seinem ersten Login lediglich den Security Key konfigurieren. Da der Login an einem PC mit dem TAP nicht funktioniert, löse ich dies so, dass der Benutzer am ersten Tag instruiert wird, sich am geteilten PC mit dem Gast-Account anzumelden und von dort aus den Security Key einrichtet. Hat er dieses konfiguriert, kann er sich abmelden und von da an mit dem Security Key an jedem unternehmenseigenen PC anmelden. Dies ohne Eingabe seines Benutzernamen und Passworts. Nur der Key und PIN oder Fingerabdruck wird benötigt.

Benutzer erstellen

- Unter erstelle ich einen gewöhnlichen Benutzer:

- Passwort Random, sehr komplex und bis zu 256 Zeichen lang.

- Gruppen Zugehörigkeit, mindestens die Conditional Access Gruppe "USR-Passwordless"

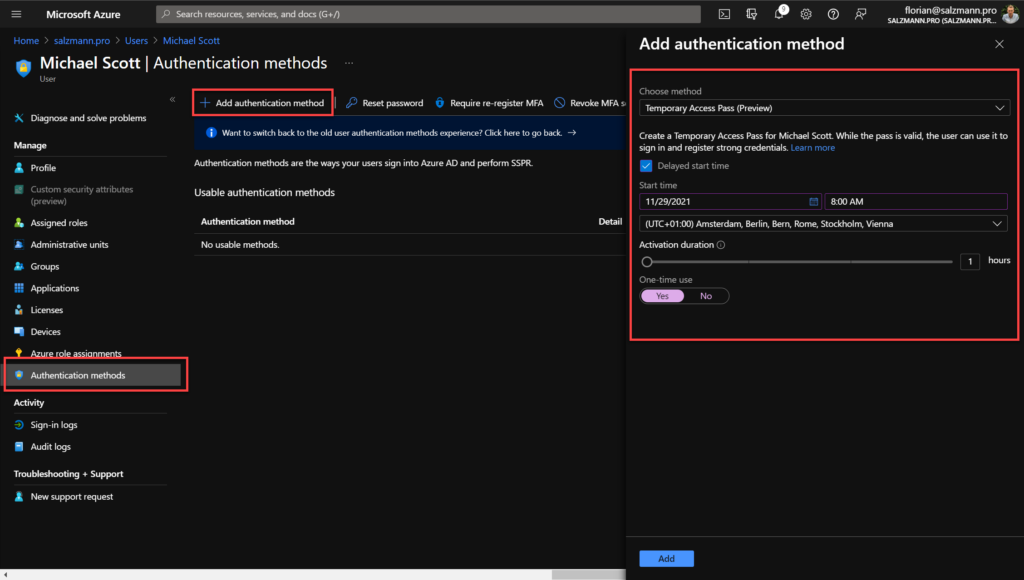

Temporary Access Pass (TAP) erstellen

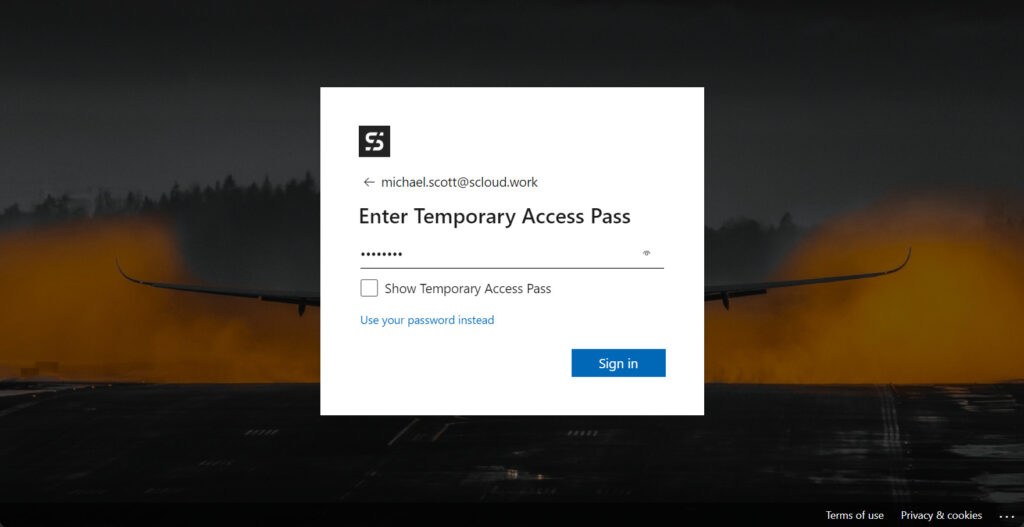

Ist der Benutzer erstellt und lizenziert, erstelle ich im Benutzer unter Authentication methods > Add authentication method, einen TAP. Die Gültigkeit dieses ist in diesem Beispiel ab Montag 8.00 Uhr für eine Stunde. In dieser muss der Benutzer die Registrierung des Security Keys durchführen. Die Gültigkeitsdauer muss natürlich mit dem Einführungsprozess der Firma/Abteilung übereinstimmen, um Komplikationen oder Rückfragen zu vermeiden.

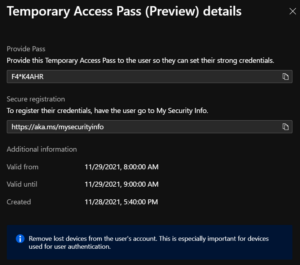

- Nach der Erstellung wird der TAP angezeigt und kann den Endbenutzer z.B. in Form eines verschlossenen Couverts übergeben werden.

Security Key konfigurieren (durch Benutzer)

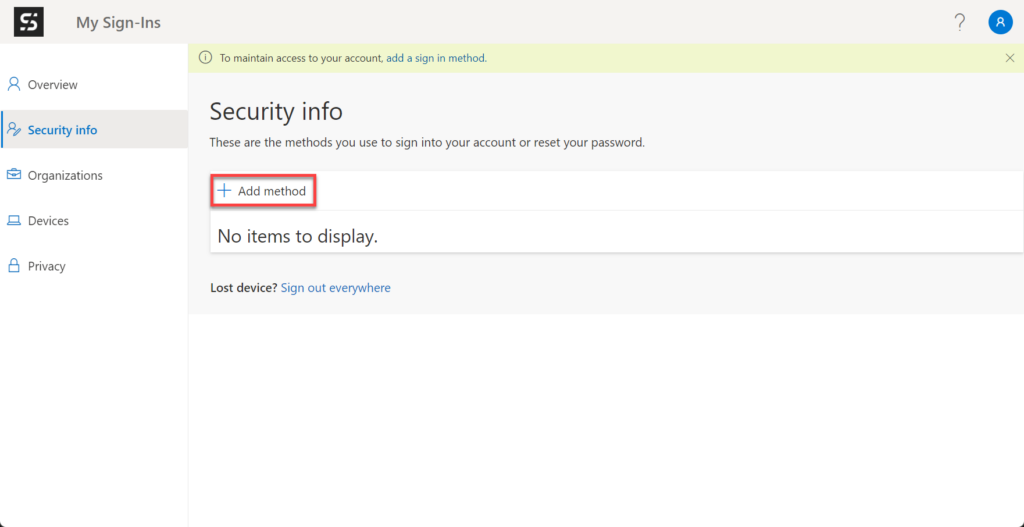

Am ersten Arbeitstag muss der Benutzer an einem Firmen PC via Gast Konto zu https://aka.ms/mysecurityinfo navigieren.

Um den Prozess zu vereinfachen kann man via Intune oder GPO auch eine Desktop-Verknüpfung erstellen.

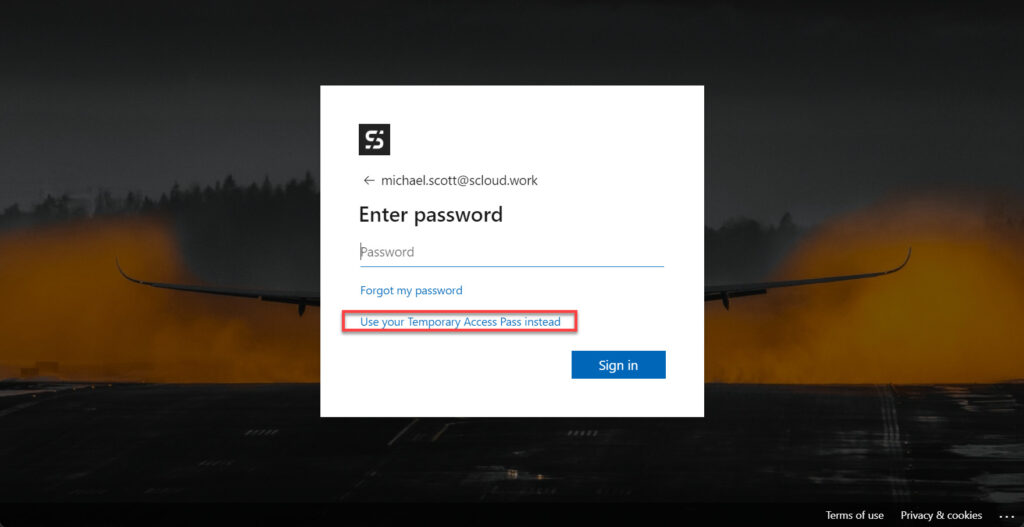

- Über die URL meldet sich der neue Benutzer mit dem TAP an

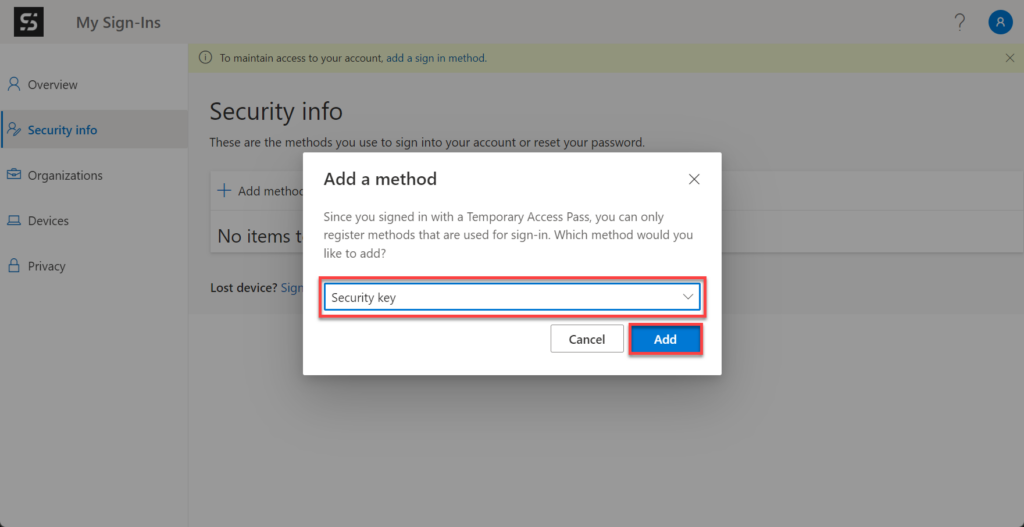

- Nach dem Login, auf der Security-Info-Seite wird eine der Security Key als neue Authentifizierungs-Methode hinzugefügt.

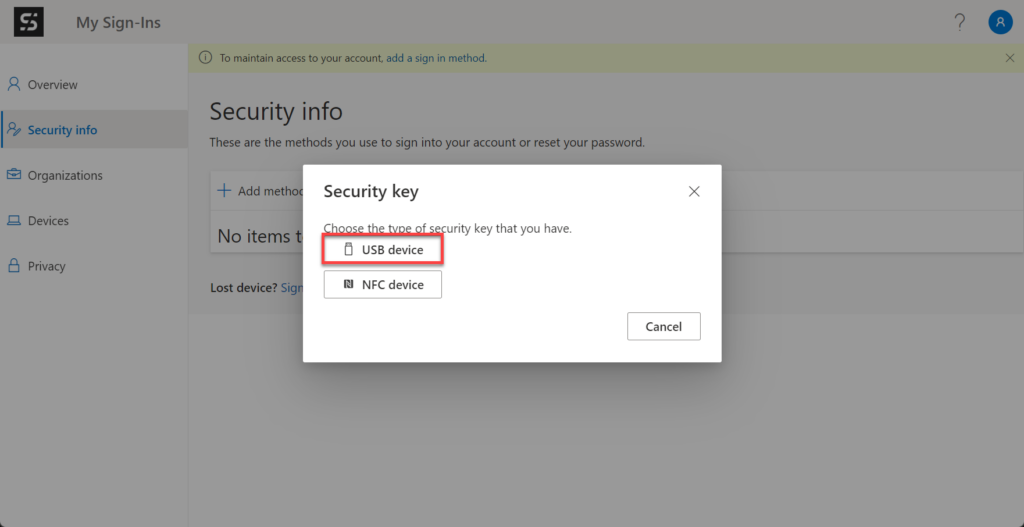

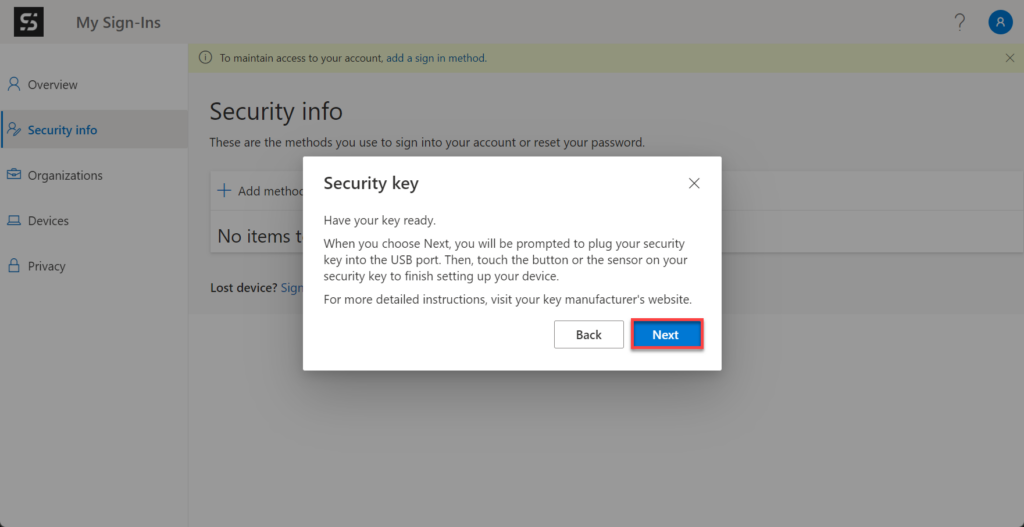

- Sofern der PC keinen NFC Reader hat, wählen wir "USB device" und bestätigen das zweite Fenster mit "Next".

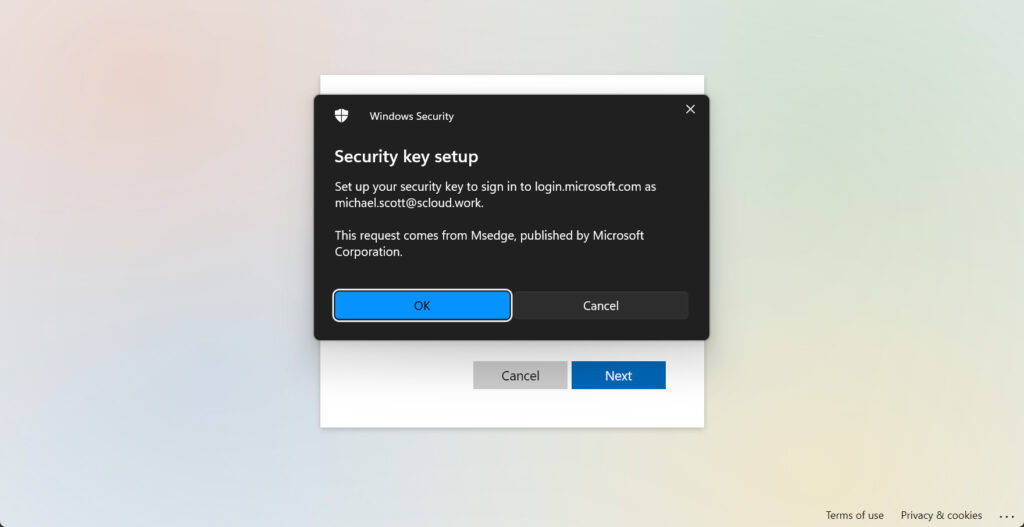

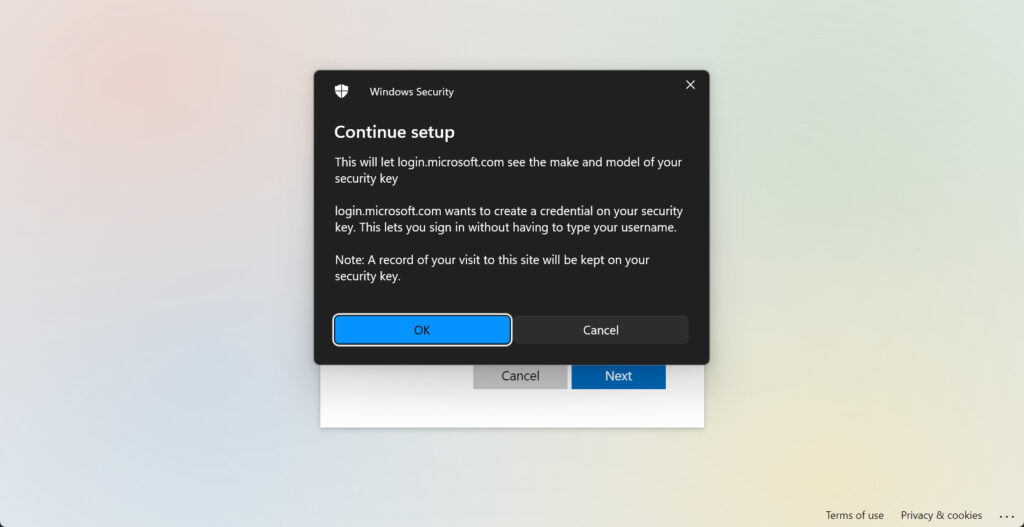

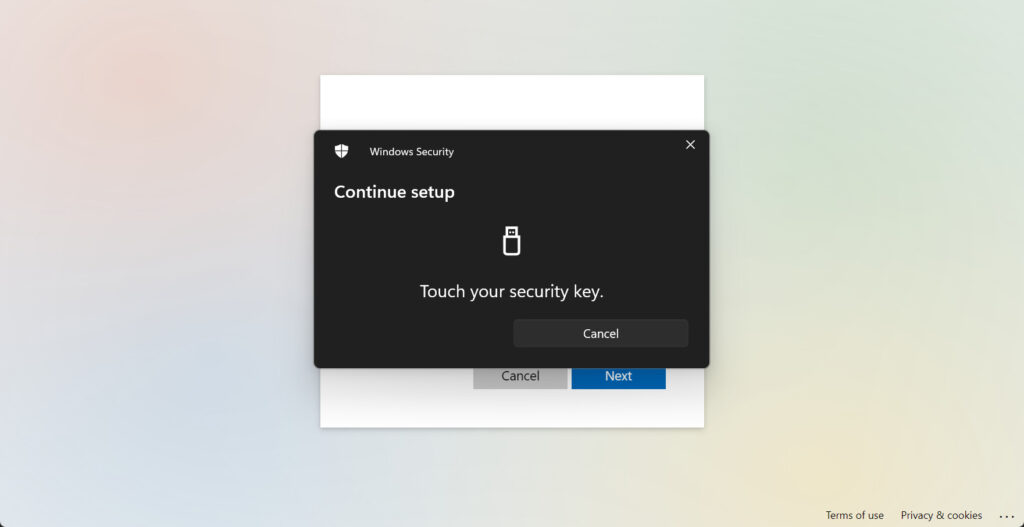

- Nun öffnet sich die Windows Security Ebene, um den Key zu lesen und konfigurieren.

- Die ersten zwei Felder sind dabei Hinweise und können bestätigt werden.

- Der Benutzer erhält die Aufforderung, den Key mit einem PIN zu schützen. Den PIN muss der Benutzer für zukünftigen Logins via Security Key eingeben.

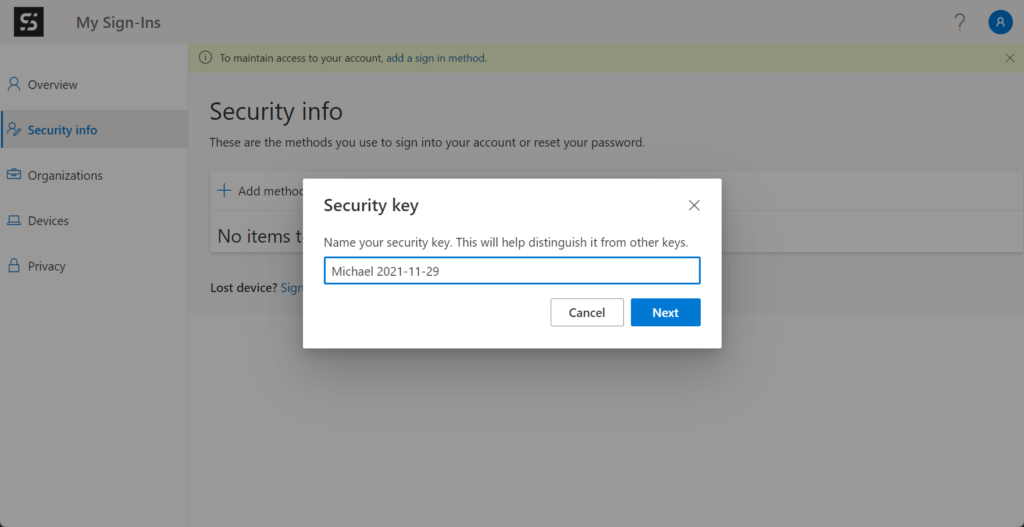

- Zum Abschluss muss dem Key nur noch ein Name vergeben werden. Hier hat sich eine Kombination aus Beschreibung und Datum bewährt.

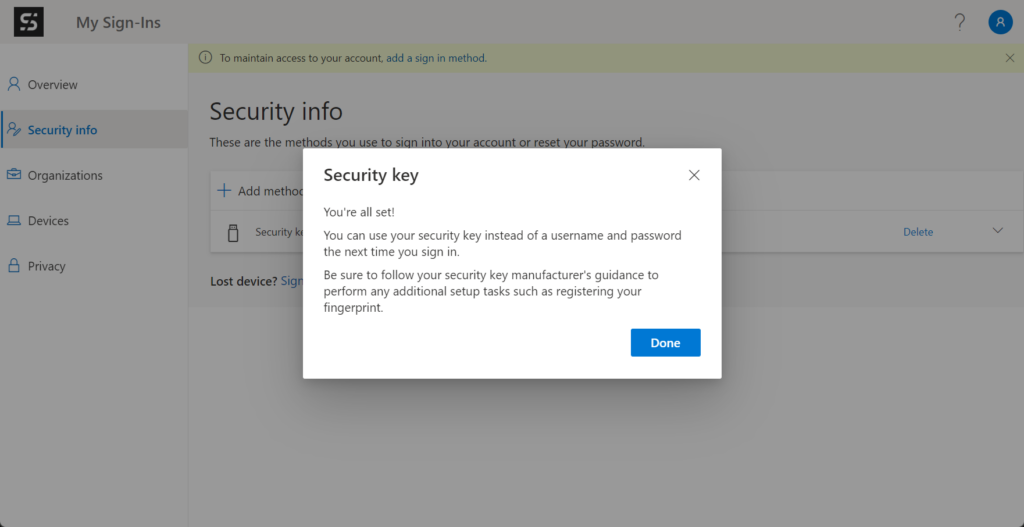

Das wars, ab jetzt kann sich der Benutzer an den Computern des Unternehmens genauso wie im Browser passwortlos anmelden.

Limitationen

- Bei Verwendung eines einmaligen befristeten Zugriffspasses zum Registrieren einer kennwortlosen Methode wie FIDO2 oder der Anmeldung per Telefon muss der Benutzer die Registrierung innerhalb von 10 Minuten nach der Anmeldung mit dem einmaligen befristeten Zugriffspass abschliessen. Diese Einschränkung gilt nicht für einen befristeten TAP, der mehrmals verwendet werden kann.

- Bei Benutzern, bei welchen die Security Defaults oder die Self-Service-Kennwortzurücksetzung (SSPR) aktiv ist, funktioniert der TAP nicht.

- Ein TAP kann nicht mit der NPS-Erweiterung (Network Policy Server) und dem AD FS-Adapter (Active Directory Federation Services) oder aber während der Verwendung von Windows Setup/Out-of-Box-Experience (OOBE), Autopilot oder zur Bereitstellung von Windows Hello for Business verwendet werden.

- Wenn Seamless SSO im Tenant aktiviert ist, werden die Benutzer zur Eingabe eines Kennworts aufgefordert. Unterhalb kann des Kennwort Felds kann aber der TAP ausgewählt werden.

Erkenntnisse

Ist der Prozess für das Passwordless Deployment für den Security Key und Microsoft 365 einmal definiert, ist es nicht sehr komplex oder kompliziert. Denn durch den TAP ist der erste Login sehr schön gelöst. Noch besser wäre hier nur, wenn der TAP auch für einen Login an einem Windows Gerät genutzt werden könnte. So müsste das Gastprofil weder genutzt noch aktiviert sein.

Ist der Security Key aber einmal eingerichtet, hat ein Benutzer den Login sehr vereinfacht.

Zum Zuge kommen wird ein Security Key in einem Büro aber eher nicht. Den Einsatz sehe ich beispielsweise viel mehr in Produktionen oder Praxen mit geteilten Arbeitsplätzen. Aber auch Schulen könnten vom Einsatz Gebrauch machen. Denn oft begegne ich der Herausforderung, dass Schüler Mühe mit der Eingabe oder dem Merken der Passwörter haben. Gerade wenn auch die Mailadresse an Azure AD Geräten für den Login eingegeben werden muss, kann ein Security Key eine Erleichterung sein.

1 Response

[…] ist nur eine alternative Option zum klassischen Popup auf dem Handy. Genauso gibt es die Passwortlose Anmeldung mit einem FIDO Security Key oder der Authenticator App. Hierzu habe ich bereits zwei Beiträge […]